Zero Trust: por qué es importante y cómo comenzar a transitar este camino

Podemos pensar que la Transformación Digital es sólo una tendencia, pero la realidad de una pandemia global pone en evidencia que más que una moda, se trata de una disrupción económica que impacta e impactará el ritmo de la innovación y del desarrollo organizacional.

Aquellas compañías que quieran mantener su relevancia en el mercado deberán ser capaces de llevar sus productos y servicios al mercado más rápidamente, así como de reinventarse para aprovechar las oportunidades que se presentan.

El crecimiento masivo de la capacidad de cómputo en la Nube y la explosión de los dispositivos móviles ha creado en los usuarios el hábito de ansiar tener acceso a la información desde cualquier lugar, cualquier dispositivo, permanentemente.

Con los cambios de arquitectura hacia servicios en la Nube, y el comienzo de lo que ahora vemos como una revolución llamada Contenedores, el problema solo se vuelve más grande. Todas estas infraestructuras pueden estar en cualquier lado, incluso públicas, y asumir que una red es confiable se vuelve cada vez más inverosímil.

Las empresas implementan nuevos modelos de negocios, interactuando con terceros de manera exponencial, y creando una visión diferente sobre el futuro. Mantener una mentalidad tradicional hoy es un obstáculo para los negocios.

En este contexto, la confianza ya no es binaria (permitir o bloquear), hoy es perceptiva, contextual, y adaptativa. Ninguna entidad puede asumir una confianza implícita, y los componentes que se utilizan para establecer confianza tienen que ser revisados todo el tiempo.

El ecosistema de tecnologías tradicionales se está disolviendo y se hace vital mantener un pensamiento abierto. La Transformación Digital no ocurrirá en un día ni tampoco por su cuenta. Requerirá de la seguridad y transformación IT como mecanismo de soporte. Se necesita repensar cómo se va a proveer acceso seguro y transparente a la información. De esto se trata en última instancia el concepto de Zero Trust. Un enfoque más sistemático y seguro hacia el acceso a la información.

Principios Básicos del Zero Trust

Todos en la organización deben entender el CONTEXTO del negocio.- Los activos de información deben tener definida su criticidad (generalmente derivada del Plan de Continuidad y del proceso de negocio al que le da soporte) y sensibilidad (adquirido por la política de clasificación de información de la empresa y de los requerimientos necesarios de integridad de los datos y del proceso de negocios).

No debe haber ninguna confianza implícita entre las entidades.

- Todas las entidades deben verificarse y evaluarse continuamente durante su interacción en la red.

- Existen diferentes niveles de dependencia de confianza en el contexto del negocio y en el apetito de riesgo aceptable.

- No existe el acceso a la red sino únicamente el acceso al recurso (aplicación, servicios, etc).

- Se deben evitar las “zonas de confianza” y potenciar las sesiones individuales.

- Internalizar la idea de ecualizar las redes externas e internas.

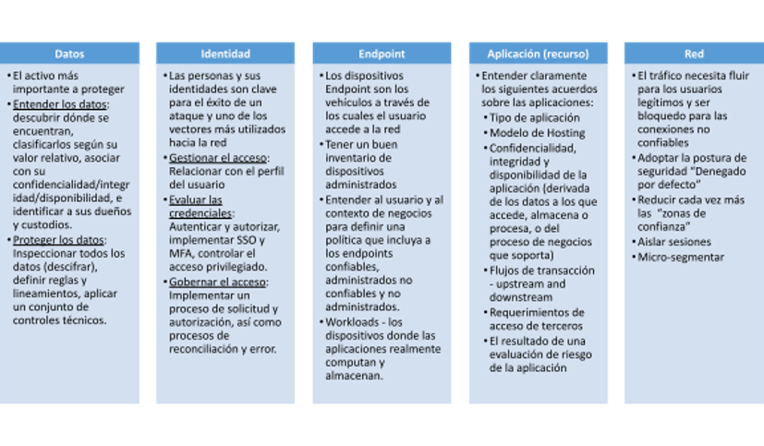

A qué llamamos CONTEXTO

El contexto es lo que nos permite implementar una política cada vez más granular, en la medida que entendemos mejor las necesidades de los usuarios, los requerimientos del negocio y el impacto sobre el mismo.

La calidad del contexto se extrae de diversos componentes que se deben tener en consideración durante cualquier sesión antes de dar acceso a su destino final:

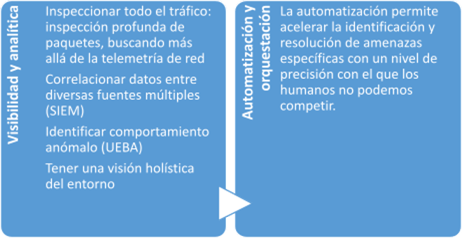

Todos estos componentes se integran con la Orquestación y Automatización y necesitan la Visibilidad como un componente clave para pensar en comenzar a implementar un modelo de seguridad Zero Trust.

Desafíos de un enfoque de seguridad de redes tradicional

Los enfoques tradicionales hacia la seguridad de redes presentan cada vez más desafíos:

- La seguridad es una capa sobre las redes actuales – la red fue construida antes de que la seguridad fuera una preocupación y para introducir seguridad las redes necesitan ser rediseñadas, el tráfico necesita ser dirigido hacia puntos de control que garanticen acceso.

- El subnetting de IP se vuelve más difícil e inconveniente si las zonas se reducen cada vez más, se vuelve inmanejable si se necesita escribir reglas en capa 3/4 para esto.

- Es difícil escribir una política que se adapte a todas las infraestructuras.

- Hay muchos puntos de control.

- Es posible que haya movimiento lateral en cada una de las zonas, sin importar cuán pequeñas sean.

- El control de acceso está limitado al perímetro de la red.

- No hay visibilidad sobre los flujos de red.

- No hay orquestación para automatizar las operaciones.

Una arquitectura Zero Trust

La respuesta al problema de la seguridad de redes tradicional es repensar el modelo de confianza, abandonar el concepto de confianza implícita e ir hacia un modelo de seguridad Zero Trust. En resumen: nunca confiar, siempre verificar, para cada conexión en la red. Es un enfoque de arquitectura basado en “definir primero, sólo permitir lo que se debe permitir."

El modelo Zero Trust evolucionó significativamente en el último tiempo y ahora es un marco de trabajo utilizable que ofrece a IT y a Seguridad la oportunidad de implementarlo en forma pragmática.

Una arquitectura Zero Trust no es una tecnología, es un modelo de arquitectura y hay un par de consideraciones que hacer antes de implementar:

- Asumir la brecha: ninguna parte de la red es confiable, que las brechas de seguridad van a ocurrir.

- Fin del concepto “dentro” versus “fuera”: siempre hay amenazas internas y externas en todas las partes de la red.

- Menor privilegio: todo en la red, dispositivos, usuarios, flujos, datos, debería ser aprovisionado con el menor privilegio posible

- Nunca confiar siempre verificar: un enfoque de denegación por defecto hacia la seguridad

- Las políticas deben ser dinámicas y considerar más información que solo la ubicación del usuario final.

- Administración centralizada: un lugar para orquestar la red

Implementando Zero Trust

Alcanzar una arquitectura Zero Trust suele percibirse como costoso y complejo. Sin embargo, el Zero Trust se construye sobre la arquitectura existente y no requiere arrancar y reemplazar la tecnología existente. No hay productos Zero Trust. Hay productos que trabajan bien en entornos Zero Trust y productos que no. Zero Trust también es bastante simple de implementar y mantener usando una metodología en pasos:

Definir la superficie de protección- Datos: PCI, PHI, PII, IP

- Aplicaciones: software estándar o propietario

- Activos: controles SCADA, terminales PoS, equipamiento médico, activos de manufactura, dispositivos IoT

- Servicios: DNS, DHCP y Active Directory

Identificar los datos

- Conocer dónde está y cuál es la información sensible es clave para proteger el entorno y establecer una arquitectura Zero Trust.

- Escanear y relacionar los flujos de transacción dentro de la red para determinar cómo interactúan los componentes críticos con otros recursos en la red.

- Aproximar flujos documentados de lo que se conoce sobre la interacción de recursos específicos

- No demorar la iniciativa Zero Trust por no tener conocimiento perfecto

- Controlar el acceso y otorgar el menor privilegio.

- Inspeccionar y registrar cada paquete individual en todo momento para determinar su limpieza.

- Definir la confianza de los dispositivos endpoint según características sujetas a su actividad a la vez que se miden las relaciones de propiedad entre el usuario que se autentica y el dispositivo.

- ¿Quién debería acceder al recurso? – esto define la “identidad afirmada”

- ¿Qué aplicación está usando la identidad afirmada del paquete para acceder al recurso en la superficie de protección?

- ¿Cuándo está tratando de acceder al recurso la identidad afirmada?

- ¿Cuál es el destino del paquete?

- ¿Por qué este paquete está intentando acceder a este recurso en la superficie de protección?

- ¿Cómo está accediendo a la superficie de protección a través de una aplicación específica?

- En Zero Trust, no hay lugar para el “tráfico desconocido.” Si no se conoce el tráfico no debería otorgarse acceso a la superficie protegida.

- Incluir activos que hoy son ignorados. No dejar de enfocarse en sistemas, herramientas y protocolos legados que tradicionalmente están desprotegidos y son comúnmente usados y abusados por adversarios (por ejemplo, PsExec es una de las herramientas favoritas de los actores maliciosos).

- Utilizar un modo de prueba para la aplicación de las políticas evitando el riesgo de romper aplicaciones.

- Rastrear alertas por violaciones de política en tiempo real y mejorar las alertas con datos significativos y contextualizados

- Cifrar en forma transparente el tráfico este-oeste y tener completa visibilidad a través del ciclo de vida aplicativo.

- Es importante enviar a los sistemas tanta telemetría como sea posible sobre el entorno. Estos datos ofrecen nueva información sobre cómo mejorar la red Zero Trust.

Un doble clic sobre el monitoreo y la validación continua

Zero Trust sólo puede tener éxito si las organizaciones son capaces de monitorear y validar en forma continua que un usuario y su dispositivo tenga los privilegios y atributos correctos. Una validación de única vez simplemente no es suficiente, porque las amenazas y atributos de los usuarios su susceptibles a cambiar.

Zero Trust sólo puede tener éxito si las organizaciones son capaces de monitorear y validar en forma continua que un usuario y su dispositivo tenga los privilegios y atributos correctos. Una validación de única vez simplemente no es suficiente, porque las amenazas y atributos de los usuarios su susceptibles a cambiar.

Como resultado, las organizaciones deben garantizar que todas las solicitudes de acceso sean continuamente examinadas antes de permitir la conexión a cualquiera de los activos de la organización o de la Nube. Esta es la razón por la que la aplicación de las políticas Zero Trust depende ampliamente de la visibilidad en tiempo real sobre los atributos de los usuarios, tal como:

- Identidad del usuario

- Tipo de hardware del endpoint

- Versiones de firmware

- Versiones de sistema operativo

- Niveles de parches

- Vulnerabilidades

- Aplicaciones instaladas

- Logins de usuarios

- Seguridad o detección de incidentes

Adicionalmente, la organización debería evaluar profundamente su estructura de red y privilegios de acceso para contener ataques potenciales y minimizar el impacto en caso de sufrir una brecha de seguridad.

La importancia del Zero Trust

Zero Trust es una de las formas más efectivas de controlar el acceso a sus redes, aplicaciones y datos. Combina un amplio rango de técnicas preventivas incluyendo verificación de identidad, micro-segmentación, seguridad endpoint y controles de menor privilegio para desalentar a supuestos atacantes y limitar su acceso en el caso de una brecha.

Esta capa añadida de seguridad es crítica en la medida que las empresas aumentan el número de endpoints en su red y expanden su infraestructura hacia la Nube. Estas dos tendencias dificultan la capacidad de establecer, monitorear y mantener perímetros seguros. Más aún, una estrategia de seguridad sin borde es especialmente importante en la realidad que hoy nos impone la virtualidad.

Finalmente, segmentando la red y restringiendo el acceso de los usuarios, la seguridad Zero Trust ayuda a contener brechas y a minimizar el daño potencial.

Desafíos del Zero Trust

Para entender verdaderamente el Zero Trust a un nivel granular, debemos entender los desafíos que enfrentan las organizaciones respecto a la implementación de un marco de trabajo Zero Trust:

- La pesada herencia.

Aplicaciones recursos de red, herramientas administrativas y protocolos legados son parte de la red y de la operación. Tecnologías como Mainframe, sistemas de RRHH, Powershell, PSexec, y otras son normalmente excluidas de la arquitectura Zero Trust. Sin embargo, son herramientas esenciales para las operaciones, tanto como los protocolos NTLM que deberían haberse ido hace años pero que están para quedarse.

Tradicionalmente, esto no puede ser protegido con verificación de identidad, imponiendo un obstáculo costo-prohibitivo (suele ser muy costoso re-diseñar estos sistemas). Muchas veces los sistemas legados son excluidos del enfoque, lo que los vuelve el eslabón más débil. En otros casos, los equipos de seguridad crean una experiencia de usuario inconsistente o, cuando se puede, prohíben el uso de estas herramientas, lo cual reduce la productividad del personal.

- Regulaciones.

- Visibilidad y Control.

Suele ser uno de los principales factores que desafían la implementación de redes Zero Trust. La mayoría de las organizaciones no tienen una visión integral sobre todos los usuarios individuales en su red y por tanto son vulnerables a las amenazas impuestas por dispositivos sin parchear, sistemas legados, y usuarios con excelso de privilegios.

Recomendaciones para comenzar el viaje hacia Zero Trust

- Construir un centro de excelencia Zero Trust. Es importante crear un grupo de trabajo multi-funcional con todos los equipos que estarán trabajando en una arquitectura Zero Trust desde el principio. Esto incluye a los equipos de IT y ciberseguridad a cargo de la implementación, el proveedor de servicios de seguridad si lo hubiera, así como a los líderes del negocio que puedan ayudar a definir los objetivos necesarios para crear una arquitectura exitosa.

- Hacer un workshop Zero Trust. El centro de excelencia Zero Trust debería involucrarse en un workshop para garantizar que todo el mundo entienda los conceptos básicos de Zero Trust, los objetivos del negocio de su entorno, y la superficie de protección con la que se comenzará. Se debe planificar el prototipo de red Zero Trust durante este workshop tal que los arquitectos e ingenieros puedan ir hacia una fase de diseño más formal.

- Comenzar con algo de bajo riesgo. Antes que con las “joyas de la corona”, conviene empezar implementando Zero Trust en un entorno de bajo riesgo en el cual los equipos de implementación puedan tener una experiencia real y ganar confianza en la construcción de la red Zero Trust.

Conclusión

Las arquitecturas de seguridad fueron desarrolladas para atender un ecosistema tecnológico que hoy ya no es relevante. Se requiere una nueva forma de pensar y la arquitectura de seguridad debe enfocarse en entender claramente el riesgo del negocio y su contexto, así como en aplicar controles adaptativos para enfrentar un nuevo conjunto de desafíos. Al mismo tiempo, se debe habilitar a los usuarios y al negocio a avanzar más rápidamente.

Es imperativo implementar un equilibrio apropiado entre seguridad, privacidad y experiencia del usuario.

¿Está su empresa a la altura de las circunstancias? ¿Tiene dudas?