Ransomware BlackMatter aprendizajes y herramientas para estar protegido

Durante el año 2020 los ataques de ransomware ocuparon el centro de la escena y se convirtieron en una de las preocupaciones de ciberseguridad más importantes para las organizaciones. El año pasado se contabilizaron un total de 304 millones de ataques de este tipo en todo el orbe, lo que representó un incremento del 62% con respecto a 2019 y la segunda cifra más alta desde 2016. Uno de los focos de los ataques de ransomware son las cadenas de suministro modernas, que a veces se encuentran vulnerables a interrupciones repentinas ocasionadas por esta clase de amenazas de seguridad TI.

En este marco el 21 de septiembre de 2021, nuestro partner, Nozomi Networks –líder en seguridad para entornos OT e IoT (Internet de las Cosas)- emitió un comunicado en el que informó de un incidente detectado. En el reporte describió su proceso de análisis del ransomware ejecutable BlackMatter, así como las formas en que este malware dificulta y evade el análisis, y cómo pudieron superarlas. Además, proporcionó scripts que pueden ayudar a otros investigadores de ciberseguridad a extraer información clave de otras instancias de este ransomware.

Según informaron desde Nozomi, la víctima fue una gran cooperativa de agricultores con sede en Iowa, EE.UU. -NEW Cooperative Inc.-, que fue atacada por el grupo de ransomware BlackMatter. Este último tiene similitudes con la familia de ransomware DarkSide Labs. La cooperativa indicó que el incidente se manejó activamente; no obstante, aún no está claro el impacto total del ataque.

Quizás te interese seguir leyendo: ¿Por qué América Latina es una mina de oro para los ciberdelincuentes?

Ataques ransomware

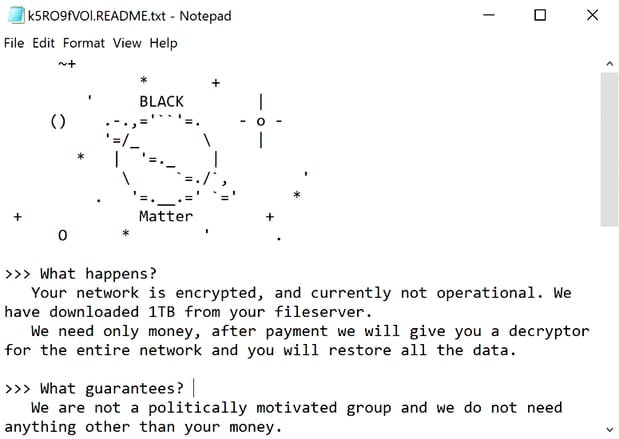

La evaluación del ejecutable encontró que en su funcionalidad principal el ransomware cifra los archivos de las víctimas con una versión de los algoritmos ChaCha20 y RSA. “RSA se utiliza para garantizar que el descifrado no sea posible sin la clave privada almacenada en el lado del atacante”, señalaron desde Nozomi-. Y añadieron: “El malware deja una nota en forma de archivo README con los pasos a seguir y las instrucciones para descifrar los archivos. Además, cambia el fondo de pantalla para llamar la atención sobre ese archivo de texto README”.

Por otra parte el malware realiza varias acciones comunes de ransomware, como eliminación de instantáneas (copias de seguridad locales), eliminación de archivos en la papelera de reciclaje, culminación de procesos y servicios especificados en la configuración, otorgamiento de una nueva extensión a los archivos cifrados, etc.

Seguridad de TI

Según detallaron los expertos de Nozomi, el malware intenta frustrar el análisis ocultando en qué WinAPI se basa, para lo cual resuelve algunas de las funciones de importación necesarias mediante sus hashes. Para complicar aún más el análisis, en caso de resolución masiva de direcciones WinAPI mediante hashes, el malware utiliza una forma única de almacenar las direcciones encontradas. En lugar de simplemente almacenarlos en una tabla, para cada dirección WinAPI resuelta, elige aleatoriamente una de cinco formas diferentes de codificarla (rol, ror, xor, xor + rol o xor + ror) y almacena la dirección codificada junto con un fragmento de código construido que lo decodificará justo antes de la llamada.

Sigue leyendo: ¿Por qué el usuario y la cultura son claves para la ciberseguridad?

Otro truco anti-depuración utilizado por el malware es verificar la presencia de la secuencia 0xABABABAB al final de los bloques de pila privados que se asignan para almacenar estos fragmentos. Si se adjunta el depurador, esta secuencia se agregará y el malware no almacenará la dirección del fragmento en su tabla de importación personalizada, lo que luego provocará que la muestra depurada se bloquee. Es decir que el malware comprueba la presencia de la secuencia 0xABABABAB que revela el depurador.

El mensaje extraído por Nozomi para el caso de este ransomware manifestaba lo siguiente:

“¿Qué sucede? Su red está encriptada y actualmente no está operativa. Solo necesitamos dinero, después del pago, le daremos un descifrador para toda la red y restaurará todos los datos. ¿Qué datos robaron? De su red fue robada 1000 GB de datos. Si no se comunica con nosotros publicaremos todos sus datos en nuestro blog y los enviaremos a los medios de comunicación más importantes. ¿Qué garantías? No somos un grupo con motivaciones políticas y no necesitamos nada más que su dinero. Si paga, le proporcionaremos los programas para el descifrado y eliminaremos sus datos. Si no le diéramos los descifradores o no borrásemos sus datos, nadie nos pagará en el futuro, lo cual no se ajusta a nuestros objetivos. Siempre cumplimos nuestras promesas. ¡Advertencia! Le recomendamos encarecidamente que no modifique ni repare sus archivos, ya que los dañará ".

Según indicaron desde Nozomi los clientes que utilizan su servicio Threat Intelligence ya están cubiertos contra la amenaza descripta. Además, la compañía está monitoreando la situación a medida que evoluciona, extenderá la cobertura a los clientes y mantendrá a la comunidad informada sobre las actualizaciones importantes para mantener una infraestructura OT segura.

Identificar y prevenir ataques de este estilo significan en ahorros millonarios para las empresas. Desde Neosecure trabajamos junto a socios especializados como Nozomi para hacer frente a este tipo de amenazas y proteger a nuestros clientes con servicios de seguridad OT y IoT.

¿Cuán protegida esta su empresa contra ataques ransomware?